Netzwerklösungen für kleine und mittlere Unternehmen!

DrayTek bietet hochwertige Produkte zu günstigen Preisen.

Seit mehreren Jahren setzen wir DrayTek-Geräte ein, um für unsere Kunden flexibles Routing, WLAN und VPN umzusetzen: von der Firmenzentrale bis zum Home-Office, vom einzelnen Büro-AccessPoint zum komplexen WLAN für betriebliche Anwendungen und Gäste. Hardwaregestütztes, schnelles VPN ohne zusätzliche Lizenzkosten zeichnet DrayTek-Router aus. Mit den DrayTek-Routern lässt sich jeder Standort anbinden, ob über Glasfaser, VDSL, ADSL, SDSL, Kabel, WLAN, LTE, UMTS oder Richtfunk.

3CX Kommunikationssystem

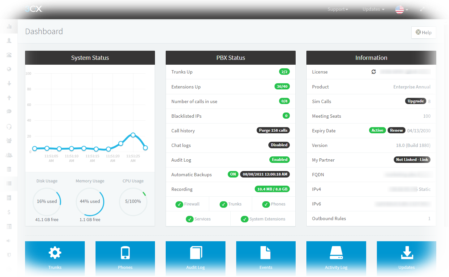

Die 3CX IP-Telefonanlage ist ein Software-basiertes VoIP-TK-System für den professionellen Unternehmenseinsatz, das klassische, proprietäre Telefonanlagen umfassend ersetzt. Die mehrfach ausgezeichnete Kommunikationslösung baut auf dem SIP-Standard auf, lässt sich mit den meisten SIP-Telefonen, VoIP-Gateways und VoIP-Providern nutzen und unterstützt reguläre Festnetzleitungen. Dank der nahtlosen Einbindung in Windows-Netzwerke profitieren Administratoren zudem von einem einfachen Anlagen-Management.

Die Vorteile

• Keine gesonderte Telefonverkabelung erforderlich, da in bestehendes Datennetzwerk integriert

• Leichte Installation und einfache Administration per Web-basierte Verwaltungskonsole

• Bedeutende Kosteneinsparungen gegenüber Hardware-TK-Anlagen

• Leichte Einrichtung von Kurzzeit-Arbeitsplätzen und Home-Office-Nebenstellen

• Anwendergesteuerte Konfigurierung von Nebenstellen über das Benutzer-Portal 3CX MyPhone

• Herstellerunabhängigkeit durch freie Auswahl an SIP-Telefonen

• Empfang und Tätigen von Anrufen über vorhandene Telefonleitungen per VoIP-Gateway

• Kostengünstige Gespräche per SIP-/VoIP-Provider

• Nahtlose Anbindung von Niederlassungen

Die wichtigsten Leistungsmerkmale

• 3CX MyPhone zum einfachen Anruf-Management per PC-Desktop

• 3CXPhone als VoIP-Software-Telefon

• Web-gestützte Verwaltungskonsole zur vereinfachten Administration

• Einrichtung einer uneingeschränkten Anzahl an Nebenstellen

• Unified Communications mit BLF (Busy Lamp Field) zum leichten Überprüfen des Status anderer Nebenstellen

• Direktes Tätigen von Anrufen aus CRM-Anwendungen heraus

• Fax-Server zum Empfang von Faxen - Unified Messaging für Empfang von Voicemail und Faxnachrichten per E-Mail

• Flexibles automatisches Antwortsystem (Digital Receptionist), Paging und Gegensprechen

• Provisionierung zur automatischen Konfigurierung von Telefonen

• Differenzierte Regeln zur Rufweiterleitung nach Caller-ID, Uhrzeit und Gesprächstyp

• Warteschleifen - Gesprächsaufzeichnung - Konferenzschaltungen und Parken von Anrufen

Verbinden Sie Ihr Team und Ihre Kunden Telefonie Livechat Videokonferenzen

WatchGuard Endpoint-Sicherheitslösungen für Unternehmen

HERAUSFORDERUNGEN BEI DER CYBERSICHERHEIT FÜR UNTERNEHMEN

Endpoints sind das primäre Ziel der meisten Cyberangriffe. Da die Technologie-Infrastruktur zunehmend komplexer wird, haben Unternehmen Probleme, was Know-how und Ressourcen zur Überwachung von Endpoint-Sicherheitsrisiken und zum Umgang mit diesen angeht. Welche Arten von Herausforderungen müssen Unternehmen bewältigen, wenn sie Endpoint-Sicherheitslösungen einsetzen?

- Alert Fatigue: Unternehmen erhalten pro Woche Tausende von Warnmeldungen zu Malware, von denen nur 19 % als vertrauenswürdig eingestuft und nur 4 % überhaupt geprüft werden. Ein Administrator für Cybersicherheit verbringt zwei Drittel der Zeit mit der Verwaltung von Malware-Warnmeldungen.

- Komplexität: Zu viele unverbundene Tools für Cybersicherheit lassen sich von Sicherheitsexperten evtl. nur schwer verwalten – aufgrund der Anzahl der erforderlichen Technologien, der fehlenden internen Fähigkeiten und des Zeitaufwands zur Identifizierung von Bedrohungen.

- Schlechte Performance: Häufig erfordern Lösungen für Endpoint-Sicherheit die Installation und Verwaltung mehrerer Agents auf jedem überwachten Computer, Server und Laptop. Dies verursacht schwerwiegende Fehler, eine schlechte Performance und einen hohen Ressourcenverbrauch. Traditionelle, auf Vorbeugung ausgerichtete Technologien für Endpoint-Schutz sind für bekannte Bedrohungen und böswillige Verhaltensweisen geeignet, bieten jedoch keinen ausreichenden Schutz vor modernen Cyberbedrohungen. Von gängigen Bedrohungsvektoren bis zu neuen Bedrohungen, Angreifer suchen nach immer neuen Möglichkeiten, den wachsamen Augen des IT-Teams zu entgehen, Schutzmaßnahmen zu umgehen und entstehende Schwachstellen auszunutzen.